Pretraga: fišing

Fišing

- Tehnika prevare koja ima za cilj prikupljanje i zloupotrebu poverljivih podataka korisnika

- Očekuje se brza reakcija korisnika - klik na link, otvaranje priloga u mejlu, prihvatanje zahteva na društvenim mrežama i sl.

- Pažljivo otvarati mejlove od nepoznatih pošiljalaca

Fišing kampanja usmerena na klijente banaka u Republici Srbiji

Nacionalni CERT obaveštava sve klijente bankarskih usluga da je u toku maliciozna phishing kampanja koja zloupotrebljava naziv Raiffeisen banke, koja posluje na tržištu Republike Srbije. Reč je o kampanji koja stiže korisnicima u vidu imejl poruka sa naslovima poput: ,,Potrebna je hitna akcija za bezbednost vaše kreditne kartice!'' ili ''Morate verifikovati svoj identitet!''. U tekstu malicioznog imejla se navodi da je došlo do navodne greške u funkcionisanju računa korisnika i da je neophodno da korisnik ažurira svoje podatke, ili da je navodno primećeno neuobičajeno korišćenje platne kartice i da je došlo do njene zloupotrebe, nakon čega sledi instrukcija šta treba uraditi kako bi onemogućili dalju zloupotrebu platne kartice. Poruka sadrži i rok od 12 sati za ažuriranje ličnih podataka, kako bi korisnik sprečio navodno blokiranje pristupa bankovnom računu.

Na osnovu dosadašnjeg iskustva, ovakve phishing kampanje se distribuiraju obično u ime nekoliko različitih banaka koje posluju na teritoriji Republike Srbije, zbog čega je preporuka Nacionalnog CERT-a svim korisnicima da ukoliko dobiju ovakve poruke elektronske pošte, budu obazrivi i iste odmah izbrišu, a naročito obrate pažnju da ne kliknu na link koji se nalazi u poruci ili ne otvaraju prilog. Takođe, banke obično ovakva obaveštenja šalju klijentima sa digitalnim potpisom, pa je moguće verifikovati identitet pošiljaoca i pre otvaranja imejla.

U produžetku možete videti kako izgleda primer jedne od ovakvih fišing poruka, dok objavu Raiffeisen banke, sa primerima lažiranih domena, možete videti na sledećem linku.

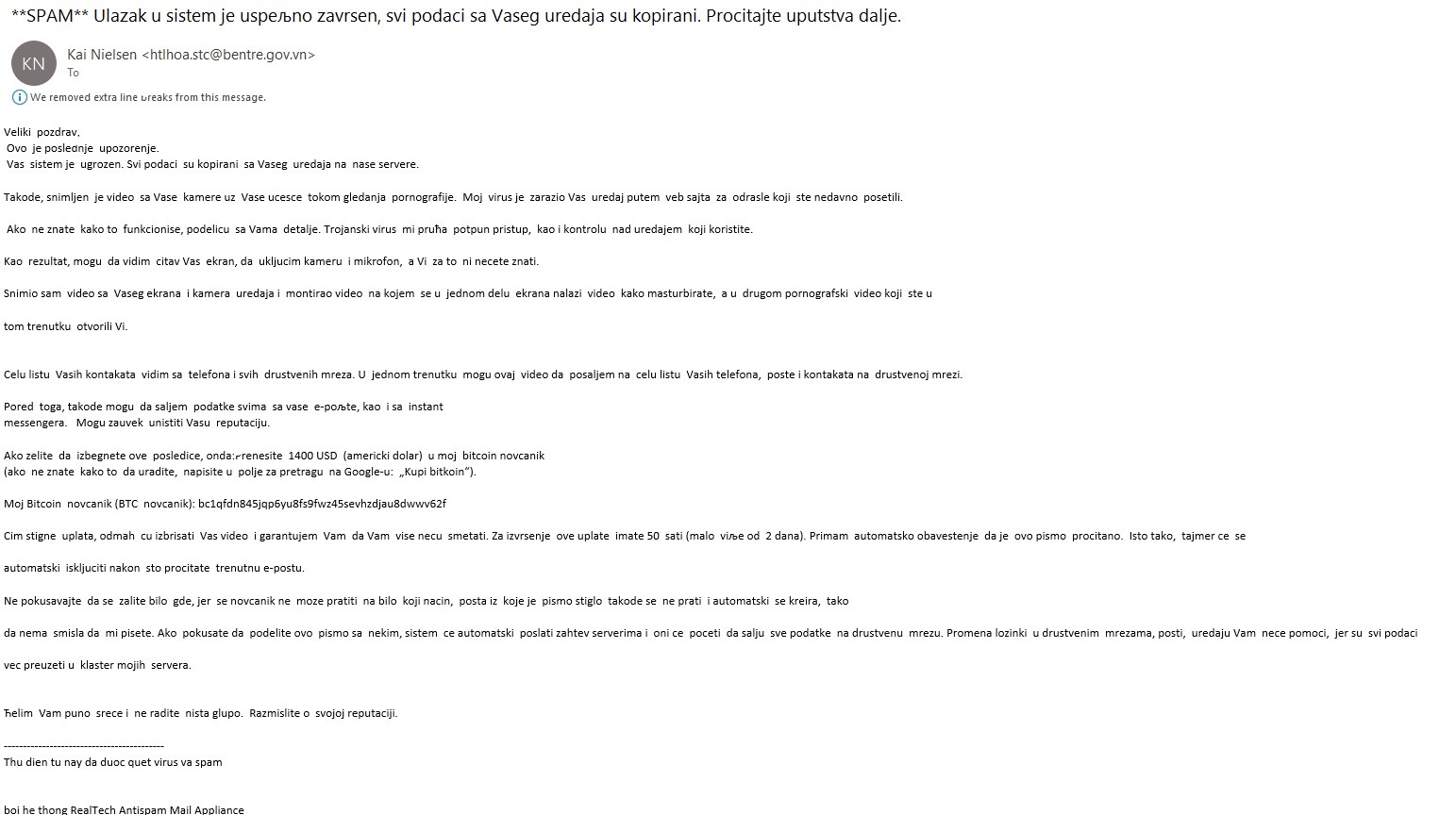

Fišing prevara

Nacionalni CERT Republike Srbije obaveštava sve korisnike interneta da je u toku nova fišing kampanja pod naslovom „**SPAM** Ulazak u sistem je uspeljno zavrsen, svi podaci sa Vaseg uredaja su kopirani. Procitajte uputstva dalje.“ .Fišing poruka sadrži pretnju da su svi podaci korisnika iskopirani i zaključani, da je snimljen video snimak samog korisnika, kao i svi njegovi kontakti na društvenim mrežama. Za „vraćanje“ svih podataka traži se uplata u bitkoinima u vrednosti od 1400 američkih dolara u roku od 50 sati. Dakle, sama poruka ne sadrži lažni link ili prilog, već se radi o prevari kojom se utiče na korisnike da izvrše uplatu u novcu kako bi navodno vratili svoje podatke.

Preporuka Nacionalnog CERT-a je da se ovakva e-pošta odmah izbriše. Detaljna provera ovakvih poruka otežava posao napadača koji pokušavaju da iskoriste trenutak nepažnje korisnika interneta. Potrebno je da korisnici obrate dodatnu pažnju na e-poštu nepoznatog pošiljaoca, u kojoj se traži hitna reakcija i koja sadrži gramatičke greške.

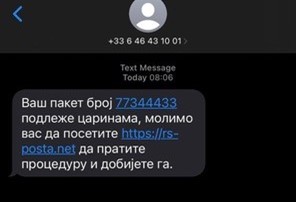

Fišing napadi putem SMS poruka na korisnike poštanskih usluga

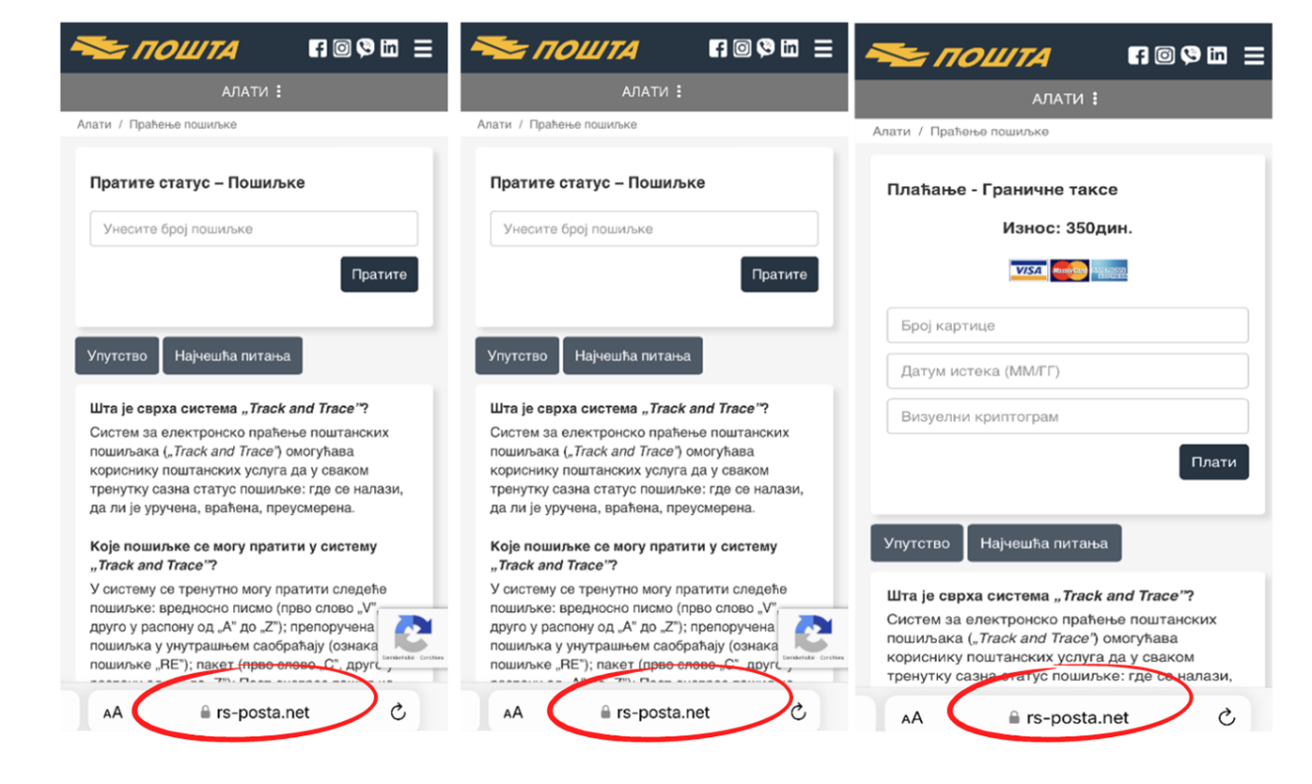

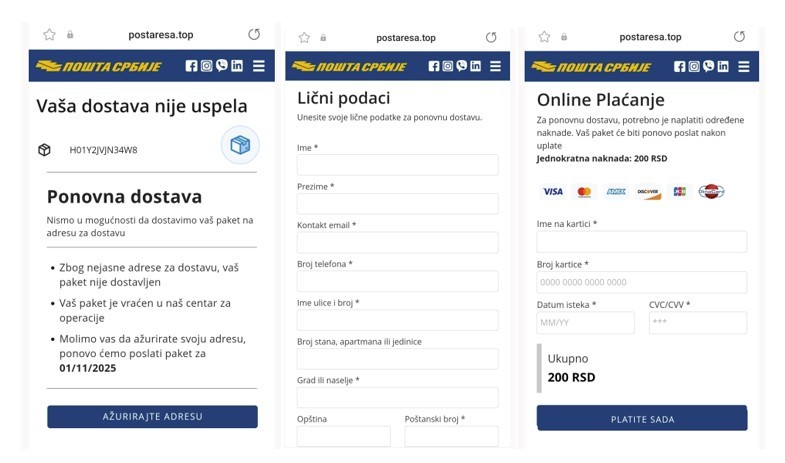

Nacionalni CERT Republike Srbije upozorava sve korisnike da je u toku nova fišing kampanja koja je usmerena na korisnike poštanskih usluga putem SMS poruka. Korisnicima se šalje lažna SMS poruka da im navodno paket nije mogao biti isporučen zbog neplaćene carine i da za isporuku treba otvoriti link iz poruke. Lažni linkovi koji su trenutno aktuelni: https://rs-posta.com, https://rs-posta.net, https://posta-serbia.com i https://posta-srbija.com.

Link iz poruke vodi na lažnu stranicu na kojoj se traži popunjavanje podataka o bankovnoj kartici koji omogućavaju napadačima da preuzmu novac sa bankovnog računa.

Javno preduzeće „Pošta Srbije“ je upozorila da sa svojim korisnicima ne komunicira na ovaj način i da je potrebno da obrate dodatnu pažnju.

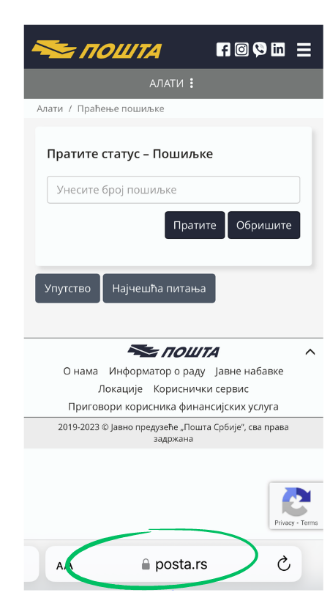

Izgled legitimne stranice Javnog preduzeća „Pošta Srbije“:

Nacionalni CERT apeluje na sve koji prime ovaj SMS da ne otvaraju link iz poruke i ne popunjavaju tražene podatke, kao i da obrišu poruku.

Na sajtu Nacionalnog CERT-a dostupne su publikacije o ovim pretnjama kao i načinu sprovođenja aktuelnih fišing kampanja. Takođe je dostupan i interaktivni sadržaj na našoj platformi „Za bezbedniji klik“ u okviru koje se možete bliže upoznati sa različitim temama iz oblasti informacione bezbednosti.

Pošti Srbije se ova prevara može prijaviti preko kontakt centra na brojeve 0700 100 300 i 011 3607 788, stoji na raspolaganju radnim danima od 8 do 20 časova i subotom i nedeljom od 8 do 15 časova, kao i Nacionalnim CERT-u.

Fišing kampanja usmerena na korisnike poštanskih usluga

Nacionalni CERT Republike Srbije obaveštava i upozorava sve korisnike da je u toku nova fišing kampanja koja je usmerena na korisnike poštanskih usluga. Korisnici dobijaju poruku putem elektronske pošte (imejl) o nemogućnosti isporuke paketa dok se ne plati carina.

Na slici 1. prikazan je primer imejla koji se šalje korisnicima:

|

Slika 1 - Primer fišing mejla

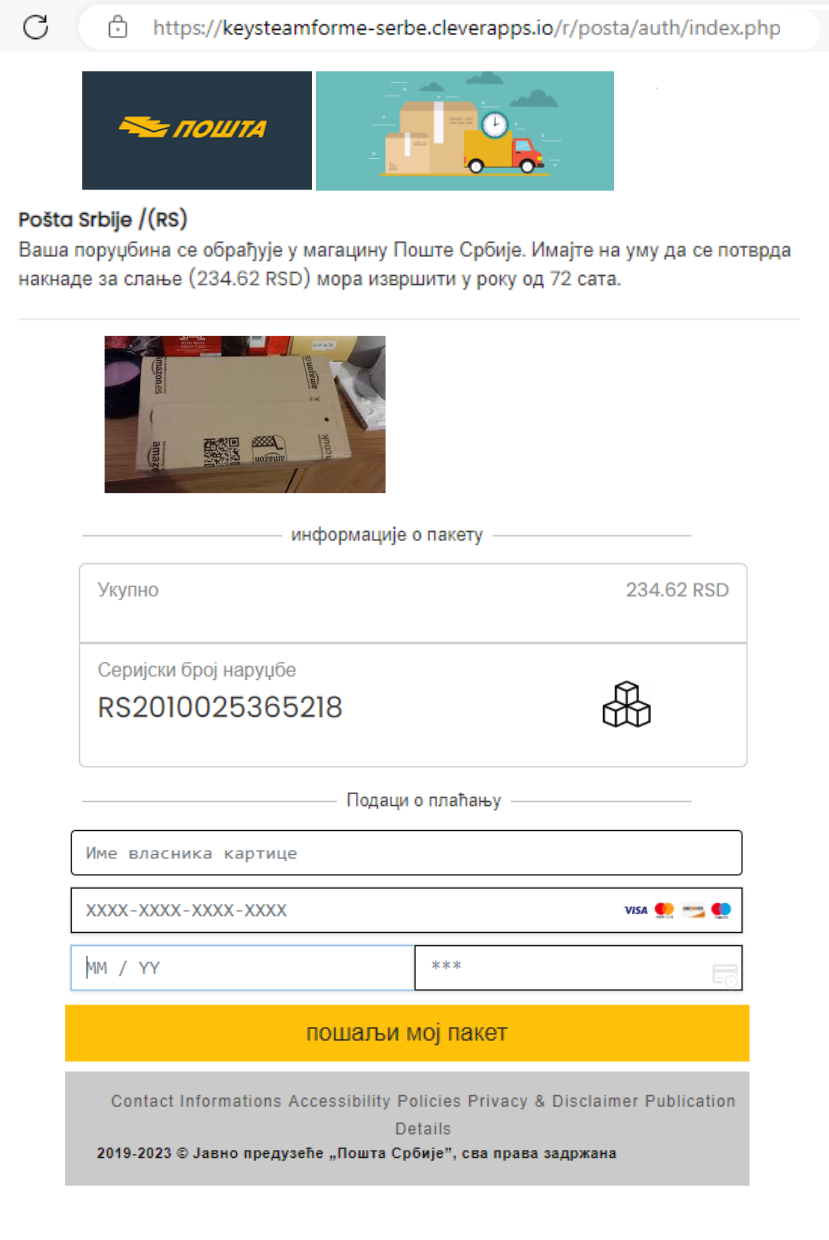

Od korisnika se traži da klikne na link iz imejla koji vodi na lažnu stranicu Pošte Srbije na kojoj se zahteva plaćanje unosom podataka sa bankovne kartice. Na slici 2. prikazano je kako izgleda lažna stranica za plaćanje na koju se korisnici preusmeravaju:

|

Slika 2 - Primer lažne stranice za plaćanje

Svi podaci koje korisnik unese na lažnu formu mogu biti zloupotrebljeni. Preporuka Nacionalnog CERT-a je da svi korisnici koji dobiju ovakav imejl, isti ne otvaraju i da ne unose lične podatke, već da ga trajno obrišu.

Pošti Srbije se ova prevara može prijaviti preko kontakt centra na brojeve 0700 100 300 i 011 3607 788, stoji na raspolaganju radnim danima od 8 do 20 časova i subotom i nedeljom od 8 do 15 časova, kao i Nacionalnim CERT-u.

Fišing kampanja usmerena na građane i korisnike poštanskih usluga

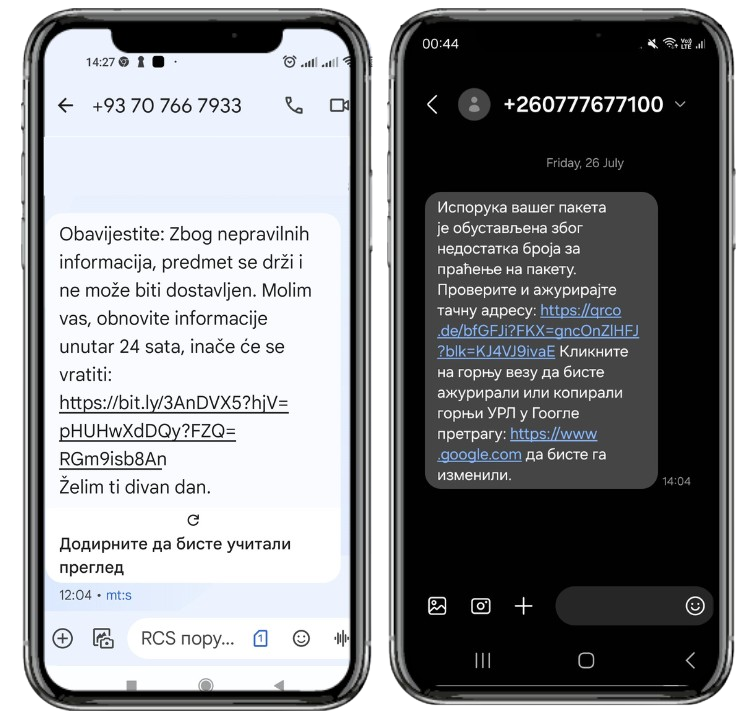

Nacionalni CERT upozorava sve građane da je ponovo aktuelna SMS fišing kampanja kojom se zloupotrebljava ime JP „Pošta Srbije“.

Korisnicima se šalje SMS poruka da im navodno paket nije mogao biti isporučen zbog nepotpunih podataka o adresi i da za isporuku paketa treba otvoriti link iz poruke i ažurirati podatke o adresi.

Klikom na link, građani se preusmeravaju na lažnu internet stranicu Pošte Srbije, na kojoj se zahteva unos ličnih podataka i podataka o platnoj kartici. Unosom ovih podataka na lažnoj internet stranici, napadačima je omogućeno preuzimanje novca sa računa građana.

Povećan obim kupovina usled aktuelnih sezonskih sniženja i sve veće popularnosti aplikacija za elektronsku trgovinu mogu dovesti i do porasta prevara usmerenih na korisnike poštanskih usluga.

Preporuka Nacionalnog CERT-a je da građani ne klikću na linkove iz poruka koje dobiju od nepoznatih pošiljalaca, da koriste zvanične kanale za praćenje pošiljki, kao i da prijave incident ukoliko su bili prevareni.

Pored toga, u cilju unapređenja nivoa bezbednosti za onlajn kupovinu, opšta preporuka korisnicima je plaćanje putem posebne internet kartice, koje su namenjene isključivo za plaćanje putem interneta. Na taj način korisnici ograničavaju pristup sredstvima koja su raspoloživa na toj kartici i onemogućavaju napadačima da preuzmu sredstva koja korisnici imaju na svojim dinarskim ili deviznim računima.

Fišing kampanja usmerena na građane i korisnike poštanskih usluga

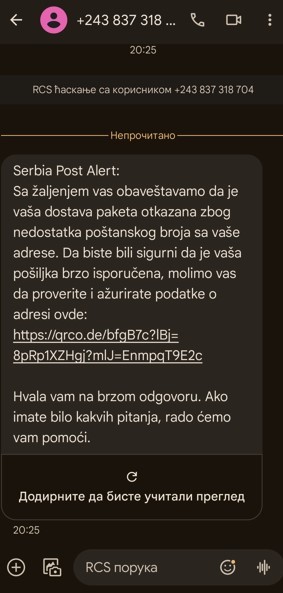

Nacionalni CERT upozorava sve građane da je ponovo aktuelna fišing kampanja kojom se zloupotrebljava ime JP „Pošta Srbije“. Povećan obim kupovina usled aktuelnih praznika i sve veće popularnosti aplikacija za elektronsku trgovinu mogu dovesti i do porasta prevara usmerenih na korisnike poštanskih usluga.

Korisnicima se šalje poruka da im navodno paket nije mogao biti isporučen zbog nepotpunih podataka o adresi i da za isporuku paketa treba otvoriti link iz poruke, ažurirati podatke o adresi i uplatiti 200 dinara.

Klikom na link, građani se preusmeravaju na lažnu internet stranicu Pošte Srbije, na kojoj se zahteva unos ličnih podataka i podataka o platnoj kartici. Unosom ovih podataka na lažnoj internet stranici, napadačima je omogućeno preuzimanje novca sa računa građana.

Preporuka Nacionalnog CERT-a je da građani ne klikću na linkove iz poruka koje dobiju od nepoznatih pošiljalaca, da koriste zvanične kanale za praćenje pošiljki, kao i da prijave incident ukoliko su bili prevareni.

Pored toga, u cilju unapređenja nivoa bezbednosti za onlajn kupovinu, opšta preporuka korisnicima je plaćanje putem posebne internet kartice, koje su namenjene isključivo za plaćanje putem interneta. Na taj način korisnici ograničavaju pristup sredstvima koja su raspoloživa na toj kartici i onemogućavaju napadačima da preuzmu sredstva koja korisnici imaju na svojim dinarskim ili deviznim računima.

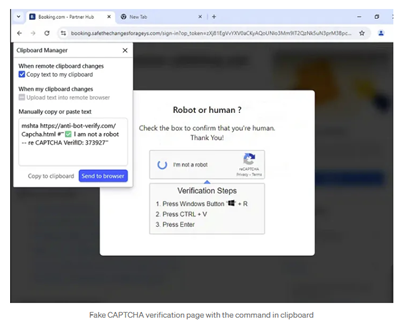

Fišing prevara koja zloupotrebljava opciju verifikacije korisnika (CAPTCHA)

Aktuelne su nove fišing prevare koje zloupotrebljavaju opciju verifikacije (CAPTCHA), odnosno napadi gde se koriste lažni CAPTCHA prozori kako bi naveli korisnike da nesvesno pokrenu zlonamerni softver. Ovi napadi često izgledaju kao legitimna komunikacija poznatih servisa ili platformi.

Primer ovakve prevare, kojom se zloupotrebljava onlajn platforma za rezervisanje smeštaja Booking.com do korisnika stiže putem imejla. Naslov poruke je ''Loše iskustvo gosta'' i sadrži link, a klik na ponuđeni link preusmerava korisnike na lažnu internet stranicu za verifikaciju koja ima naslov ''Robot ili čovek?'' (videti sliku). Ponuđeni URL booking.safethechangesforageys.com nije oficijalni naziv domena platforme Booking.com. Ova tehnika napadača zahteva od korisnika da:

- Otvori Windows Run prozor,

- Prekopira komandu iz clipboard-a i

- Pokrene je pritiskom tastera Enter.

Na ovaj način napadač navodi korisnika da mu omogući neovlašćeni pristup i zloupotrebu uređaja. Detaljnu analizu konkretnog primera možete pronaći na linku.

Kao i u svim dosadašnjim fišing kampanjama, korisnici mogu samostalno i bez dodatnog tehničkog znanja, prepoznati da je reč o prevari jednostavnom proverom naziva domena na koji ih preusmerava klik na link. Preporuka je da ukoliko korisnici nisu sigurni u legitimnost poruke, kontaktiraju korisničku podršku putem zvaničnog sajta ili aplikacije i provere da li je poruka zaista od njih. Dodatno, ukoliko korisnik ne koristi usluge pomenute platforme za rezervaciju smeštaja (kakav je slučaj u konkretnom primeru), ili ne očekuje imejl od pošiljaoca (koji je najčešće nepoznat), preporuka je da se takav imejl ne otvara i obriše.

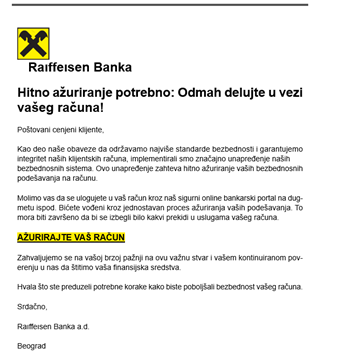

Nova fišing kampanja usmerena na klijente banaka u Republici Srbiji

Nacionalni CERT obaveštava sve klijente bankarskih usluga da je u toku maliciozna phishing kampanja koja zloupotrebljava naziv Raiffeisen banke, koja posluje na tržištu Republike Srbije. Reč je o kampanji koja stiže korisnicima u vidu imejl poruka sa naslovima poput: ,,Važno obaveštenje: Vaš nalog je privremeno blokiran'' i ,,Hitno ažuriranje potrebno: Odmah delujte u vezi vašeg računa ''. U tekstu malicioznog imejla se navodi da je došlo do navodnog značajnog unapređenja bezbednosnog sistema banke i da je neophodno da korisnik ažurira svoje podatke.

Na osnovu dosadašnjeg iskustva, ovakve phishing kampanje se distribuiraju u ime nekoliko banaka koje posluju na teritoriji Republike Srbije. Preporuka Nacionalnog CERT-a svim korisnicima je da ukoliko prime ovakve poruke putem elektronske pošte, budu obazrivi i iste odmah izbrišu, a naročito je bitno da obrate pažnju da ne kliknu na link koji se nalazi u poruci ili ne otvaraju prilog. Takođe, banke obično ovakva obaveštenja šalju klijentima sa digitalnim potpisom, pa je moguće verifikovati identitet pošiljaoca i pre otvaranja imejla.

U nastavku teksta možete videti kako izgleda primer poslednje od ovakvih fišing poruka, dok objavu Raiffeisen banke, sa primerima lažiranih domena i detaljnim, vizuelnim, prikazom kako ih prepoznati, možete videti na sledećem linku.

Udruženje banaka Srbije upozorava na fišing kampanju

SAOPŠTENjE ZA JAVNOST -

Upozorenje po pitanju učestalog slanja zlonamernih elektronskih poruka

Nacionalni Centar za reagovanje na bezbednosne incidente Republike Srbije, koji posluje u okviru Regulatorne agencije za elektronske komunikacije i poštanske usluge (RATEL) i Udruženje banaka Srbije obaveštavaju javnost da je u prethodnom periodu primećena povećana aktivnost slanja zlonamernih elektronskih poruka sa ciljem krađe podataka i kompromitovanja korisničkih računara i mobilnih uređaja. Elektronske poruke se šalju sa lažnom adresom pošiljaoca a navodno u ime neke od banaka koje posluju u našoj zemlji. Mejlovi naizgled deluju uobičajeno i sadrže standardne poruke i obaveštenja, sa ciljem da se korisnik obmane i otvori zaražen prilog koji se u poruci nalazi.

Neke od lažnih poruka imale su formu obaveštenja o navodnom deviznom prilivu, dostavljanju izvoda, dnevnih izveštaja i dr. dok su se u prilogu poruka nalazili zaraženi fajlovi sa ekstenzijama .pdf, .iso, .zip.

Poruke se šalju najčešće nasumično na veliki broj elektronskih adresa često i korisnicima koji nemaju račune u bankama čija imena se zloupotrebljavaju u porukama.

Savet je da mejl poruke koje vam stižu u ime banaka u kojima nemate otvoren račun, kao ni eventualne priloge ili hiper linkove koji se mogu nalaziti u tim porukama ne otvarate, te da ovakve mejlove ignorišete.

Obaveštavamo sve klijente, ali i korisnike računara i mobilnih uređaja da banke nisu pošiljaoci ovakvih poruka, niti su podaci o adresama primalaca potekli iz njihovih sistema. Uvidom u detalje o pošiljaocu poruka moguće je videti prave adrese sa kojih se ovakvi mejlovi šalju, za koje napominjemo da nisu u vlasništvu banaka.

Nacionalni CERT, Udruženje banaka Srbije i banke rade na identifikaciji pošiljalaca poruka, iznalaženju rešenja kako bi se ovakve poruke u budućnosti sprečile i mole građane da se pridržavaju preporuka dobre prakse po pitanju zaštite računarskih sistema i postupanja sa spam, fišing i ostalim vidovima malicioznih poruka.

Linkovi ka preporukama: