Претрага: fišing

Фишинг

- Техника преваре која има за циљ прикупљање и злоупотребу поверљивих података корисника

- Очекује се брза реакција корисника - клик на линк, отварање прилога у мејлу, прихватање захтева на друштвеним мрежама и сл.

- Пажљиво отварати мејлове од непознатих пошиљалаца

Фишинг кампања усмерена на клијенте банака у Републици Србији

Национални ЦЕРТ обавештава све клијенте банкарских услуга да је у току малициозна phishing кампања која злоупотребљава назив Raiffeisen банке, која послује на тржишту Републике Србије. Реч је о кампањи која стиже корисницима у виду имејл порука са насловима попут: ,,Потребна је хитна акција за безбедност ваше кредитне картице!'' или ''Морате верификовати свој идентитет!''. У тексту малициозног имејла се наводи да је дошло до наводне грешке у функционисању рачуна корисника и да је неопходно да корисник ажурира своје податке, или да је наводно примећено неуобичајено коришћење платне картице и да је дошло до њене злоупотребе, након чега следи инструкција шта треба урадити како би онемогућили даљу злоупотребу платне картице. Порука садржи и рок од 12 сати за ажурирање личних података, како би корисник спречио наводно блокирање приступа банковном рачуну.

На основу досадашњег искуства, овакве phishing кампање се дистрибуирају обично у име неколико различитих банака које послују на територији Републике Србије, због чега је препорука Националног ЦЕРТ-а свим корисницима да уколико добију овакве поруке електронске поште, буду обазриви и исте одмах избришу, а нарочито обрате пажњу да не кликну на линк који се налази у поруци или не отварају прилог. Такође, банке обично оваква обавештења шаљу клијентима са дигиталним потписом, па је могуће верификовати идентитет пошиљаоца и пре отварања имејла.

У продужетку можете видети како изгледа пример једне од оваквих фишинг порука, док објаву Raiffeisen банке, са примерима лажираних домена, можете видети на следећем линку.

Фишинг превара

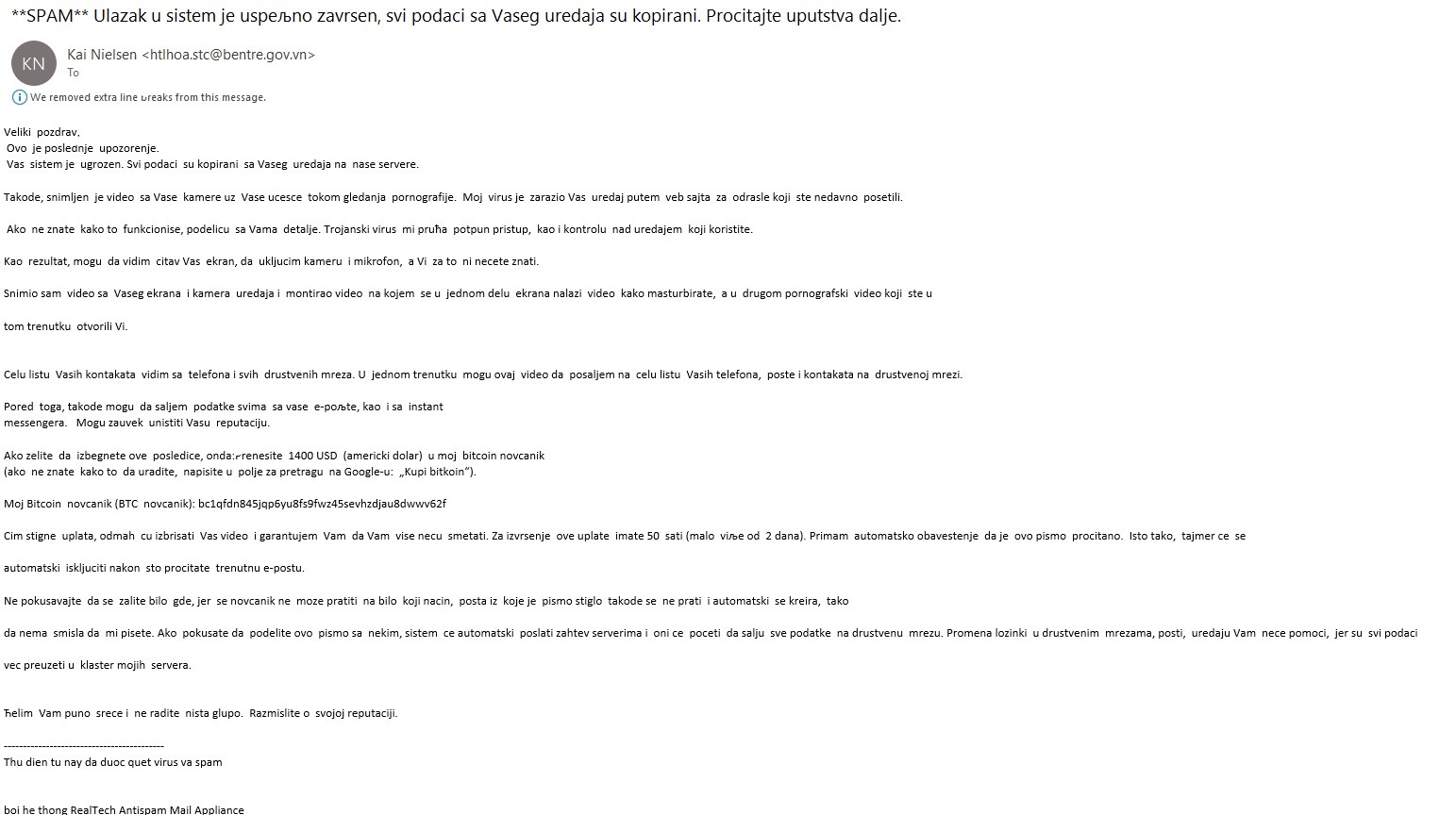

Национални ЦЕРТ Републике Србије обавештава све кориснике интернета да је у току нова фишинг кампања под насловом „**SPAM** Ulazak u sistem je uspeљno zavrsen, svi podaci sa Vaseg uredaja su kopirani. Procitajte uputstva dalje.“ .Фишинг порука садржи претњу да су сви подаци корисника ископирани и закључани, да је снимљен видео снимак самог корисника, као и сви његови контакти на друштвеним мрежама. За „враћање“ свих података тражи се уплата у биткоинима у вредности од 1400 америчких долара у року од 50 сати. Дакле, сама порука не садржи лажни линк или прилог, већ се ради о превари којом се утиче на кориснике да изврше уплату у новцу како би наводно вратили своје податке.

Препорука Националног ЦЕРТ-а је да се оваква е-пошта одмах избрише. Детаљна провера оваквих порука отежава посао нападача који покушавају да искористе тренутак непажње корисника интернета. Потребно је да корисници обратe додатну пажњу на е-пошту непознатог пошиљаоца, у којој се тражи хитна реакција и која садржи граматичке грешке.

Фишинг напади путем СМС порука на кориснике поштанских услуга

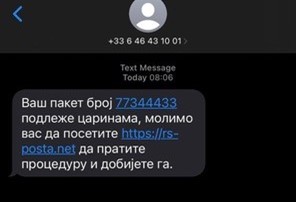

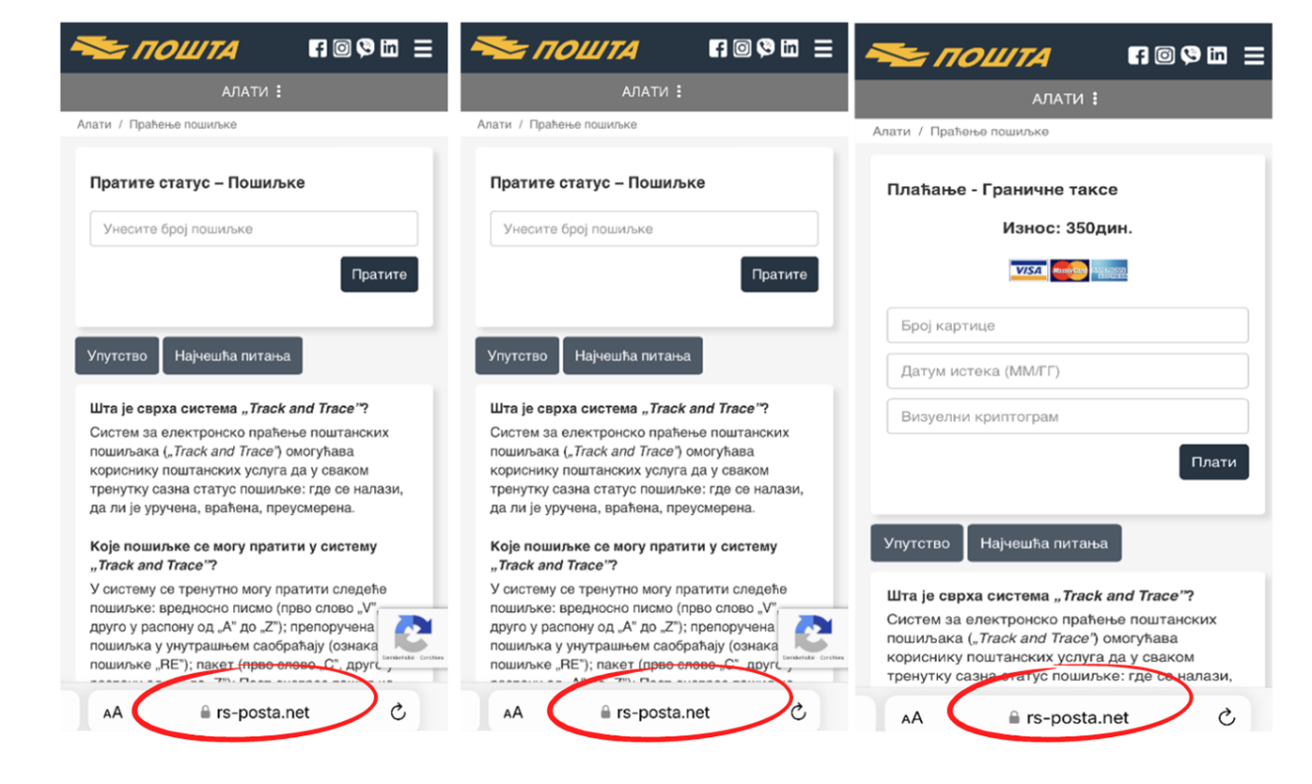

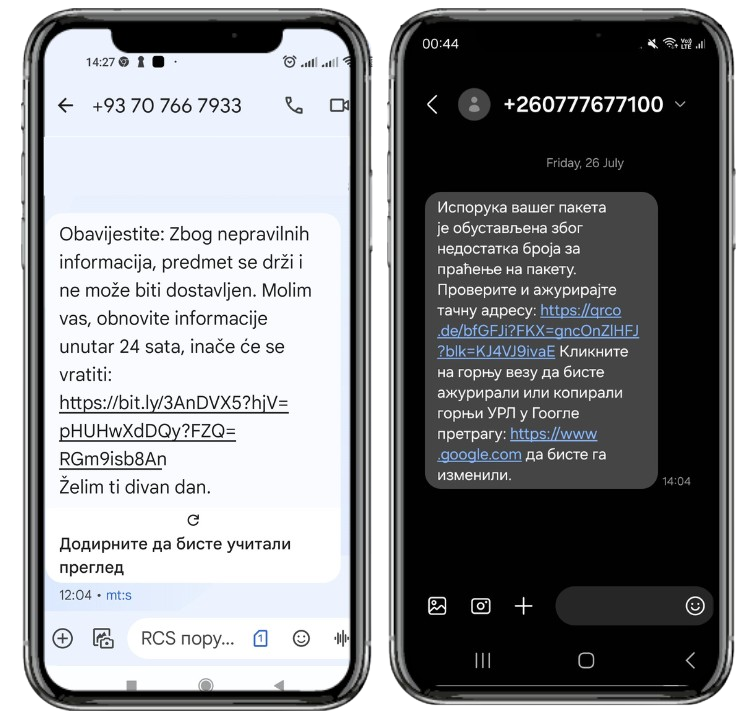

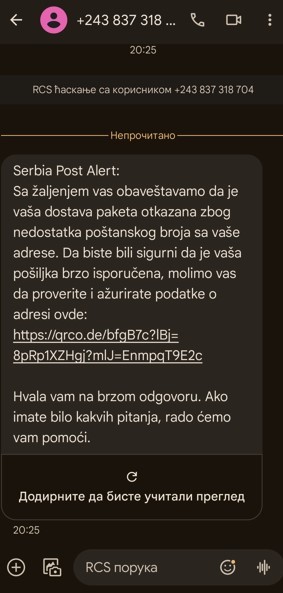

Национални ЦЕРТ Републике Србије упозорава све кориснике да је у току нова фишинг кампања која је усмерена на кориснике поштанских услуга путем СМС порука. Корисницима се шаље лажна СМС порука да им наводно пакет није могао бити испоручен због неплаћене царине и да за испоруку треба отворити линк из поруке. Лажни линкови који су тренутно актуелни: https://rs-posta.com, https://rs-posta.net, https://posta-serbia.com и https://posta-srbija.com.

Линк из поруке води на лажну страницу на којој се тражи попуњавање података о банковној картици који омогућавају нападачима да преузму новац са банковног рачуна.

Јавно предузеће „Пошта Србије“ је упозорила да са својим корисницима не комуницира на овај начин и да је потребно да обрате додатну пажњу.

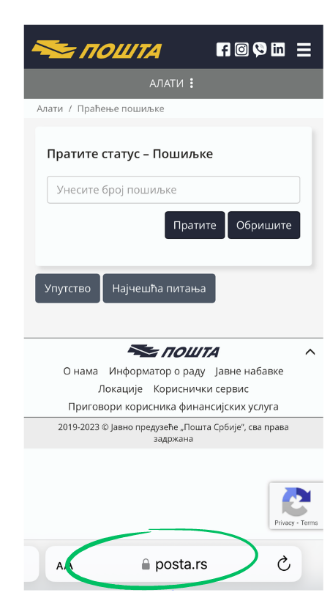

Изглед легитимне странице Јавног предузећа „Пошта Србије“:

Национални ЦЕРТ апелује на све који приме овај СМС да не отварају линк из поруке и не попуњавају тражене податке, као и да обришу поруку.

На сајту Националног ЦЕРТ-а доступне су публикације о овим претњама као и начину спровођења актуелних фишинг кампања. Такође је доступан и интерактивни садржај на нашој платформи „За безбеднији клик“ у оквиру које се можете ближе упознати са различитим темама из области информационе безбедности.

Пошти Србије се ова превара може пријавити преко контакт центра на бројеве 0700 100 300 и 011 3607 788, стоји на располагању радним данима од 8 до 20 часова и суботом и недељом од 8 до 15 часова, као и Националним ЦЕРТ-у.

Фишинг кампања усмерена на кориснике поштанских услуга

Национални ЦЕРТ Републике Србије обавештава и упозорава све кориснике да је у току нова фишинг кампања која је усмерена на кориснике поштанских услуга. Корисници добијају поруку путем електронске поште (имејл) о немогућности испоруке пакета док се не плати царина.

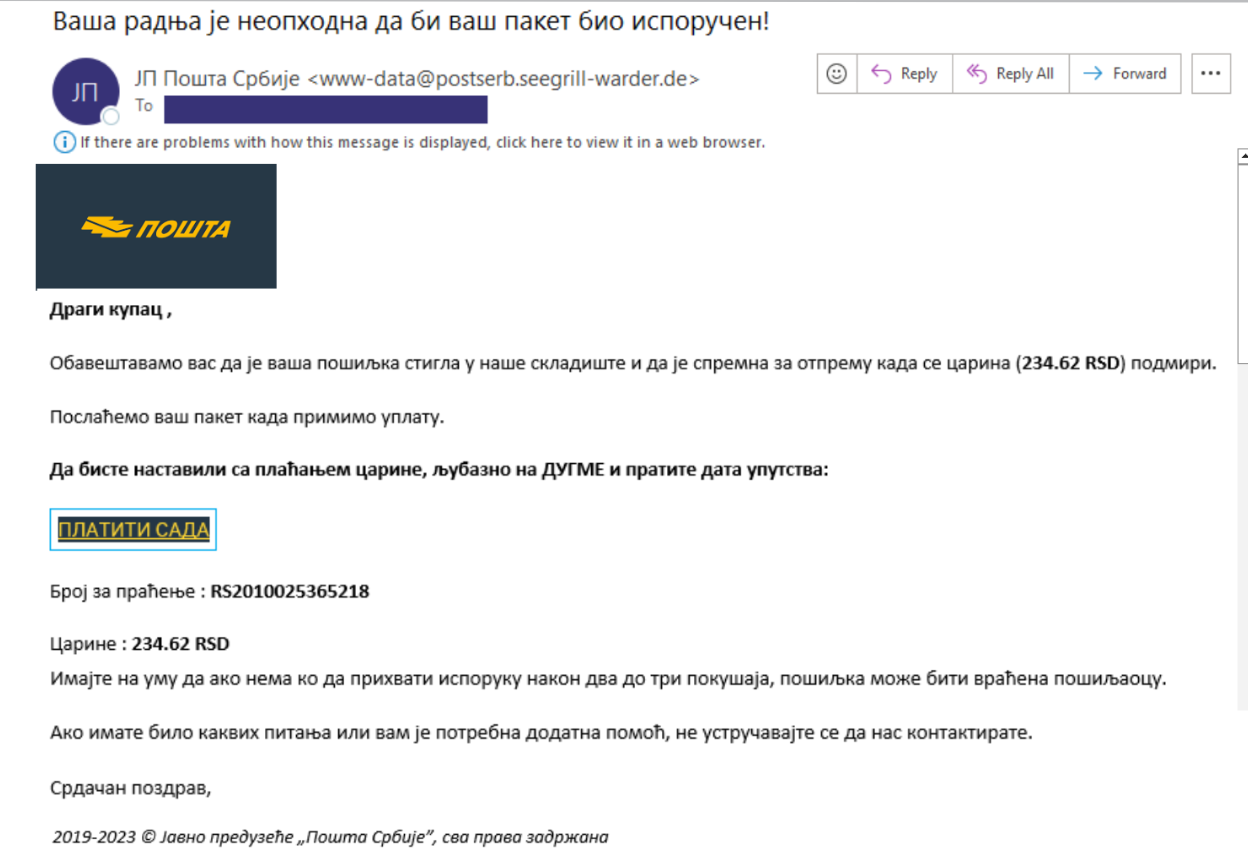

На слици 1. приказан је пример имејла који се шаље корисницима:

|

Слика 1 - Пример фишинг мејла

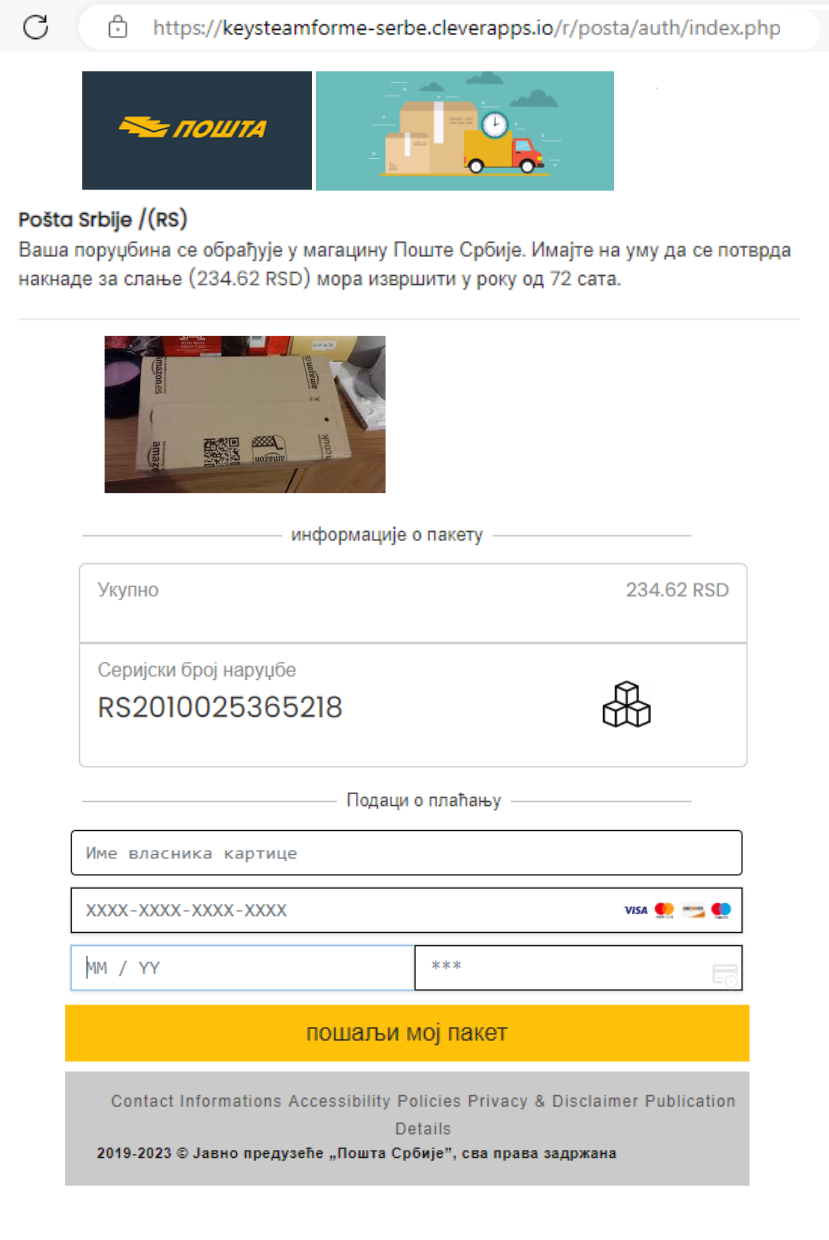

Од корисника се тражи да кликне на линк из имејла који води на лажну страницу Поште Србије на којој се захтева плаћање уносом података са банковне картице. На слици 2. приказано је како изгледа лажна страница за плаћање на коју се корисници преусмеравају:

|

Слика 2 - Пример лажне странице за плаћање

Сви подаци које корисник унесе на лажну форму могу бити злоупотребљени. Препорука Националног ЦЕРТ-а је да сви корисници који добију овакав имејл, исти не отварају и да не уносе личне податке, већ да га трајно обришу.

Пошти Србије се ова превара може пријавити преко контакт центра на бројеве 0700 100 300 и 011 3607 788, стоји на располагању радним данима од 8 до 20 часова и суботом и недељом од 8 до 15 часова, као и Националним ЦЕРТ-у.

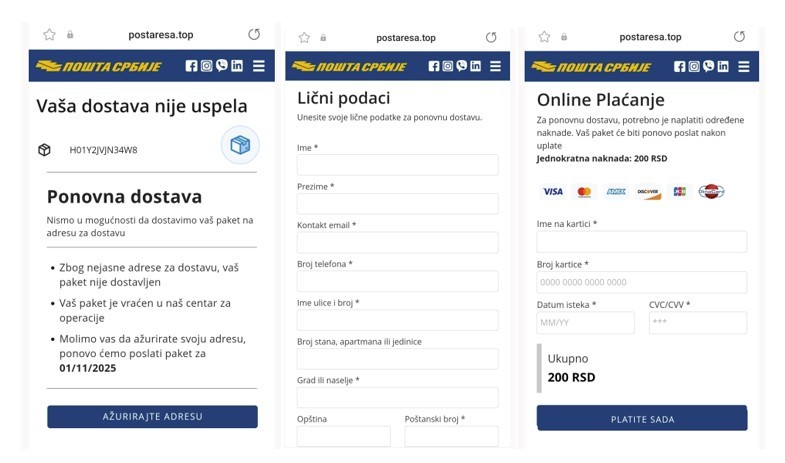

Фишинг кампања усмерена на грађане и кориснике поштанских услуга

Национални ЦЕРТ упозорава све грађане да је поново актуелна СМС фишинг кампања којом се злоупотребљава име ЈП „Пошта Србије“.

Корисницима се шаље SMS порука да им наводно пакет није могао бити испоручен због непотпуних података о адреси и да за испоруку пакета треба отворити линк из поруке и ажурирати податке о адреси.

Кликом на линк, грађани се преусмеравају на лажну интернет страницу Поште Србије, на којој се захтева унос личних података и података о платној картици. Уносом ових података на лажној интернет страници, нападачима је омогућено преузимање новца са рачуна грађана.

Повећан обим куповина услед актуелних сезонских снижења и све веће популарности апликација за електронску трговину могу довести и до пораста превара усмерених на кориснике поштанских услуга.

Препорука Националног ЦЕРТ-а је да грађани не кликћу на линкове из порука које добију од непознатих пошиљалаца, да користе званичне канале за праћење пошиљки, као и да пријаве инцидент уколико су били преварени.

Поред тога, у циљу унапређења нивоа безбедности за онлајн куповину, општа препорука корисницима je плаћање путем посебне интернет картице, које су намењене искључиво за плаћање путем интернета. На тај начин корисници ограничавају приступ средствима која су расположива на тој картици и онемогућавају нападачима да преузму средства која корисници имају на својим динарским или девизним рачунима.

Фишинг кампања усмерена на грађане и кориснике поштанских услуга

Национални ЦЕРТ упозорава све грађане да је поново актуелна фишинг кампања којом се злоупотребљава име ЈП „Пошта Србије“. Повећан обим куповина услед актуелних празника и све веће популарности апликација за електронску трговину могу довести и до пораста превара усмерених на кориснике поштанских услуга.

Корисницима се шаље порука да им наводно пакет није могао бити испоручен због непотпуних података о адреси и да за испоруку пакета треба отворити линк из поруке, ажурирати податке о адреси и уплатити 200 динара.

Кликом на линк, грађани се преусмеравају на лажну интернет страницу Поште Србије, на којој се захтева унос личних података и података о платној картици. Уносом ових података на лажној интернет страници, нападачима је омогућено преузимање новца са рачуна грађана.

Препорука Националног ЦЕРТ-а је да грађани не кликћу на линкове из порука које добију од непознатих пошиљалаца, да користе званичне канале за праћење пошиљки, као и да пријаве инцидент уколико су били преварени.

Поред тога, у циљу унапређења нивоа безбедности за онлајн куповину, општа препорука корисницима je плаћање путем посебне интернет картице, које су намењене искључиво за плаћање путем интернета. На тај начин корисници ограничавају приступ средствима која су расположива на тој картици и онемогућавају нападачима да преузму средства која корисници имају на својим динарским или девизним рачунима.

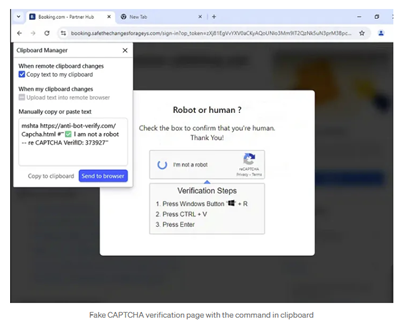

Фишинг превара која злоупотребљава опцију верификације корисника (CAPTCHA)

Актуелне су нове фишинг преваре које злоупотребљавају опцију верификације (CAPTCHA), односно напади где се користе лажни CAPTCHA прозори како би навели кориснике да несвесно покрену злонамерни софтвер. Ови напади често изгледају као легитимна комуникација познатих сервиса или платформи.

Пример овакве преваре, којом се злоупотребљава онлајн платформа за резервисање смештаја Booking.com до корисника стиже путем имејла. Наслов поруке је ''Лоше искуство госта'' и садржи линк, а клик на понуђени линк преусмерава кориснике на лажну интернет страницу за верификацију која има наслов ''Робот или човек?'' (видети слику). Понуђени URL booking.safethechangesforageys.com није официјални назив домена платформе Booking.com. Ова техника нападача захтева од корисника да:

- Отвори Windows Run прозор,

- Прекопира команду из clipboard-а и

- Покрене је притиском тастера Enter.

На овај начин нападач наводи корисника да му омогући неовлашћени приступ и злоупотребу уређаја. Детаљну анализу конкретног примера можете пронаћи на линку.

Као и у свим досадашњим фишинг кампањама, корисници могу самостално и без додатног техничког знања, препознати да је реч о превари једноставном провером назива домена на који их преусмерава клик на линк. Препорука је да уколико корисници нису сигурни у легитимност поруке, контактирају корисничку подршку путем званичног сајта или апликације и провере да ли је порука заиста од њих. Додатно, уколико корисник не користи услуге поменуте платформе за резервацију смештаја (какав је случај у конкретном примеру), или не очекује имејл од пошиљаоца (који је најчешће непознат), препорука је да се такав имејл не отвара и обрише.

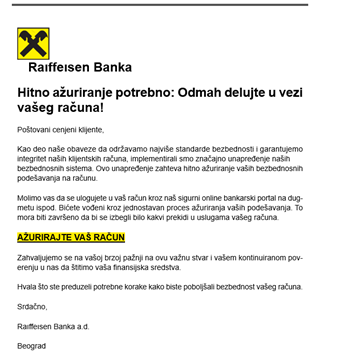

Нова фишинг кампања усмерена на клијенте банака у Републици Србији

Национални ЦЕРТ обавештава све клијенте банкарских услуга да је у току малициозна phishing кампања која злоупотребљава назив Raiffeisen банке, која послује на тржишту Републике Србије. Реч је о кампањи која стиже корисницима у виду имејл порука са насловима попут: ,,Важно обавештење: Ваш налог је привремено блокиран'' и ,,Хитно ажурирање потребно: Одмах делујте у вези вашег рачуна ''. У тексту малициозног имејла се наводи да је дошло до наводног значајног унапређења безбедносног система банке и да је неопходно да корисник ажурира своје податке.

На основу досадашњег искуства, овакве phishing кампање се дистрибуирају у име неколико банака које послују на територији Републике Србије. Препорука Националног ЦЕРТ-а свим корисницима је да уколико приме овакве поруке путем електронске поште, буду обазриви и исте одмах избришу, а нарочито је битно да обрате пажњу да не кликну на линк који се налази у поруци или не отварају прилог. Такође, банке обично оваква обавештења шаљу клијентима са дигиталним потписом, па је могуће верификовати идентитет пошиљаоца и пре отварања имејла.

У наставку текста можете видети како изгледа пример последње од оваквих фишинг порука, док објаву Raiffeisen банке, са примерима лажираних домена и детаљним, визуелним, приказом како их препознати, можете видети на следећем линку.

Удружење банака Србије упозорава на фишинг кампању

САОПШТЕЊЕ ЗА ЈАВНОСТ -

Упозорење по питању учесталог слања злонамерних електронских порука

Национални Центар за реаговање на безбедносне инциденте Републике Србије, који послује у оквиру Регулаторне агенције за електронске комуникације и поштанске услуге (РАТЕЛ) и Удружење банака Србије обавештавају јавност да је у претходном периоду примећена повећана активност слања злонамерних електронских порука са циљем крађе података и компромитовања корисничких рачунара и мобилних уређаја. Електронске поруке се шаљу са лажном адресом пошиљаоца а наводно у име неке од банака које послују у нашој земљи. Мејлови наизглед дeлују уобичајено и садрже стандардне поруке и обавештења, са циљем да се корисник обмане и отвори заражен прилог који се у поруци налази.

Неке од лажних порука имале су форму обавештења о наводном девизном приливу, достављању извода, дневних извештаја и др. док су се у прилогу порука налазили заражени фајлови са екстензијама .pdf, .iso, .zip.

Поруке се шаљу најчешће насумично на велики број електронских адреса често и корисницима који немају рачуне у банкама чија имена се злоупотребљавају у порукама.

Савет је да мејл поруке које вам стижу у име банака у којима немате отворен рачун, као ни евентуалне прилоге или хипер линкове који се могу налазити у тим порукама не отварате, те да овакве мејлове игноришете.

Обавештавамо све клијенте, али и кориснике рачунара и мобилних уређаја да банке нису пошиљаоци оваквих порука, нити су подаци о адресама прималаца потекли из њихових система. Увидом у детаље о пошиљаоцу порука могуће је видети праве адресе са којих се овакви мејлови шаљу, за које напомињемо да нису у власништву банака.

Национални ЦЕРТ, Удружење банака Србије и банке раде на идентификацији пошиљалаца порука, изналажењу решења како би се овакве поруке у будућности спречиле и моле грађане да се придржавају препорука добре праксе по питању заштите рачунарских система и поступања са спам, фишинг и осталим видовима малициозних порука.

Линкови ка препорукама: